1.정보보호 관리

1)정보보호 관리

:행정기관은 정보보호관리 시스템(ISMS)인증을 의무적으로 받아야 함

cf)PIMS: 망법 47조 3, 개보법 32조 2

2)정보보호 관리 대책

(1)기술적 보호대책

:접근제어, 암호기술, 백업 체제

(2)물리적 보호대책

①화재, 수해, 지진, 태풍 등에 대해 보호

②출입통제, 시건(잠금)장치

(3)관리적 보호대책

:법,제도,교육

2.OSI 보안 구조

:X.800, OSI 보안구조

1)OSI 보안구조

(1)보안 공격

(2)보안 메커니즘(기술): 전자서명, 암호화, 보안 레이블

(3)보안 서비스

:보안을 강화, 하나 또는 그 이상의 보안 메커니즘을 사용하여 서비스를 제공

2)보안 공격

:C.I.A는 보안공격에 의해 위협을 받을 수 있음

3)기밀성을 위협하는 공격(소극적)

(1)스누핑: 데이터에 대한 비인가 접근 또는 탈취, 가로채기(=스니핑)

(2)트래픽 분석: 데이터를 이해할 수 X, 전송의 성형을 추측, 질의와 응답의 쌍을 수집

4)무결성을 위협하는 공격(적극적)

(1)변경: 불법으로 수정, 전송을 지연, 순서를 뒤집기

(2)가장: 다른 개체의 행세

(3)재연: 보관하고 있다가 시간이 경과한 후 재전송

(4)부인

①송신부인방지, 수신부인방지

②부인봉쇄: 부인하지 못하도록 막음

5)가용성을 위협하는 공격(적극적)

:DoS(서비스 거부)->대량의 트래픽으로 완전히 차단 또는 Slow HTTP Heafer DoS로 느리게

(6)소극적 공격(수동적)

1)단지 정보획득

2)송.수신자에게 해를 끼침, 시스템은 영향을 받지 않는다

3)탐지는 어렵기 때문에 예방에 신경을 써야함

(7)적극적 공격(능동적)

1)시스템에 영향을 끼침

2)방어보다 탐지가 더 쉽다

3)수동적 공격(전)->능동적 공격(후)

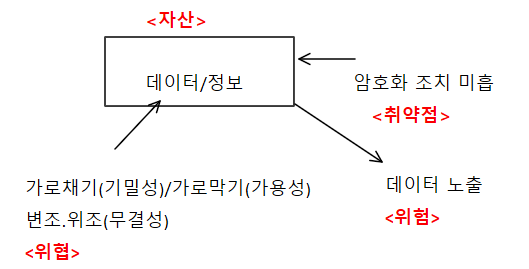

3.기본 보안용어 정의

1)자산: 자산 소유자가 가치를 부여한 실체

2)취약점: 약점

3)위협: 해를 끼치는 행동이나 사건

(1)비의도적 위협: 인간의 실수와 태만

->대책: 철저한 정책수립, 사전점검 및 예방

(2)의도적 위협: 기술적 대책

4)위협 주체: 침입자, 프로세스, 자연재해, 의도하지 않은 실수

5)위험

(1)취약성을 활용할 수 있는 가능성과 비즈니스 영향

(2)취약점*자산*위협(VAT)

6)직무상의 신의성실, 노력

(1)Due: 의무

(2)Due care: 주의

(3)Due Diligence: 노력

7)사회공학

:인간 상호작용을 이용한 침입 수단

8)시점별 통제

(1)예방 통제: 보안정책, 경고배너, 울타리

(2)탐지 통제: IDS, 접근위반로그

(3)교정 통제: 트랜젝션 로그

★보안은 사람(가장 약한 링크)보다 강할 수 X

-불공정한 게임(비대칭성)

-never end game

'정보보안기사' 카테고리의 다른 글

| Part 02. 암호학 개요(4) (0) | 2021.01.15 |

|---|---|

| Part 02. 암호학 개요(3) (0) | 2021.01.15 |

| Part 02. 암호학 개요(2) (0) | 2021.01.15 |

| Part 02. 암호학 개요(1) (0) | 2020.09.07 |

| Part 01. 정보보호 관리의 개념(1) (0) | 2020.09.07 |